Oferecer o serviço de hospedagem de conteúdo web a clientes sempre envolve riscos de segurança. Em um cenário ideal, o que o cliente deveria fazer?

Auditar todos os códigos hospedados e garantir que nada fique fora do lugar, nenhum código malicioso seja hospedado e que o código fonte oficial esteja sempre atualizado com as melhores práticas de segurança.

Linux Malware Detect

É um dos meios que visam auxiliar no combate a hospedagem de códigos maliciosos.

Em sua lista de potencialidades, ele pode automaticamente executar algumas funções essenciais como:

- Remover trechos de códigos potencialmente contaminados;

- Mover os arquivos contaminados para uma zona de quarentena;

- Emitir alertas sempre que detectar anomalias no código fonte;

- Suspender contas de hospedagem cPanel caso encontre arquivos contaminados;

Ok, como instalar o Linux Malware Detect (também conhecido como maldet)?

Primeiro, é preciso ativar o ClamAV for cPanel:

Configuração via :: WHM

- cPanel » Manage Plugins

- Selecione a opção “Install and keep updated”

- Clique em “Save” ao final desta página.

Agora, acesse seu servidor via SSH com a credencial root (utilize sempre um dispositivo confiável pra isso) e execute os comandos abaixo:

cd /usr/local/src/ wget -c http://www.rfxn.com/downloads/maldetect-current.tar.gz tar -xvzf maldetect-current.tar.gz cd maldetect-* sh install.sh

A instalação foi simples, a configuração básica também será 😉

Utilize seu editor de textos preferido para realizar as configurações, sim, o meu editor preferido é o “vi“.

vi /usr/local/maldetect/conf.maldet

Vou destacar abaixo somente algumas configurações básicas, você está livre para adaptar as configurações de acordo com suas expectativas e necessidades:

# Ative envio de alertas # [0 = disabled, 1 = enabled] email_alert="1" ... # Informe o email que receberá os alertas. Tem mais de um email? utilize uma "vírgula" para separar os emails. # [ multiple addresses comma (,) spaced ] email_addr="logs@seu_dominio.com" ... # Fique atento, isso pode degradar a performance de seu servidor durante a varredura dos códigos hospedados # [ changing this may have an impact on scan performance ] scan_max_filesize="1024k" ... # Ative a "quarentena" dos arquivos contaminados # [0 = alert only, 1 = move to quarantine & alert] quarantine_hits="1" ... Salve e feche o arquivo de configuração conf.maldet

Verifique se existe atualização para a base de dados e o software oferecido pelo fornecedor:

maldet -d maldet -u

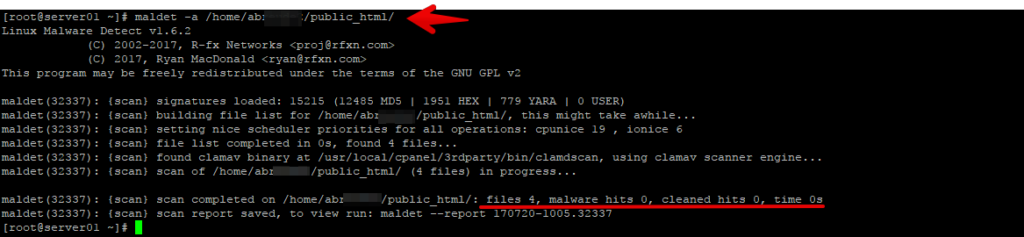

Pronto para verificar se uma conta de hospedagem está potencialmente contaminada? Utilize o comando abaixo:

maldet -a /home/usernamedousuario/public_html

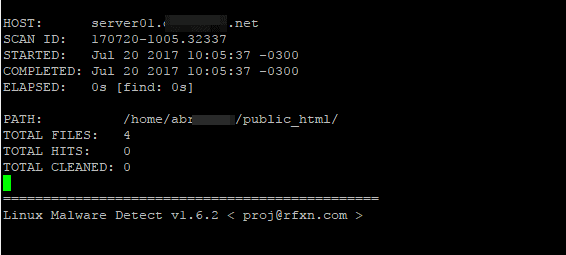

Veja o relatório completo da varredura feita acima:

maldet --report 170720-1005.32337

Após a instalação, o servidor irá executar varreduras periódicas (normalmente durante as madrugadas).

Você deseja editar o padrão de varreduras? Faça isso utilizando o arquivo de agendamento crontab via:

vi /etc/cron.daily/maldet

Referência: R-fx Networks