A autenticação de e-mail deve ser uma prioridade crescente para empresas de todos os tamanhos.

Autenticação de E-mail

À medida que as ameaças cibernéticas se tornam mais sofisticadas, proteger as comunicações por e-mail contra falsificação, phishing e outras formas de ataque é essencial. A autenticação de e-mail é um componente crítico dessa defesa, garantindo que apenas remetentes autorizados possam enviar e-mails em nome do seu domínio. Além disso, se você tem preocupações com a reputação de e-mail, este texto também será útil.

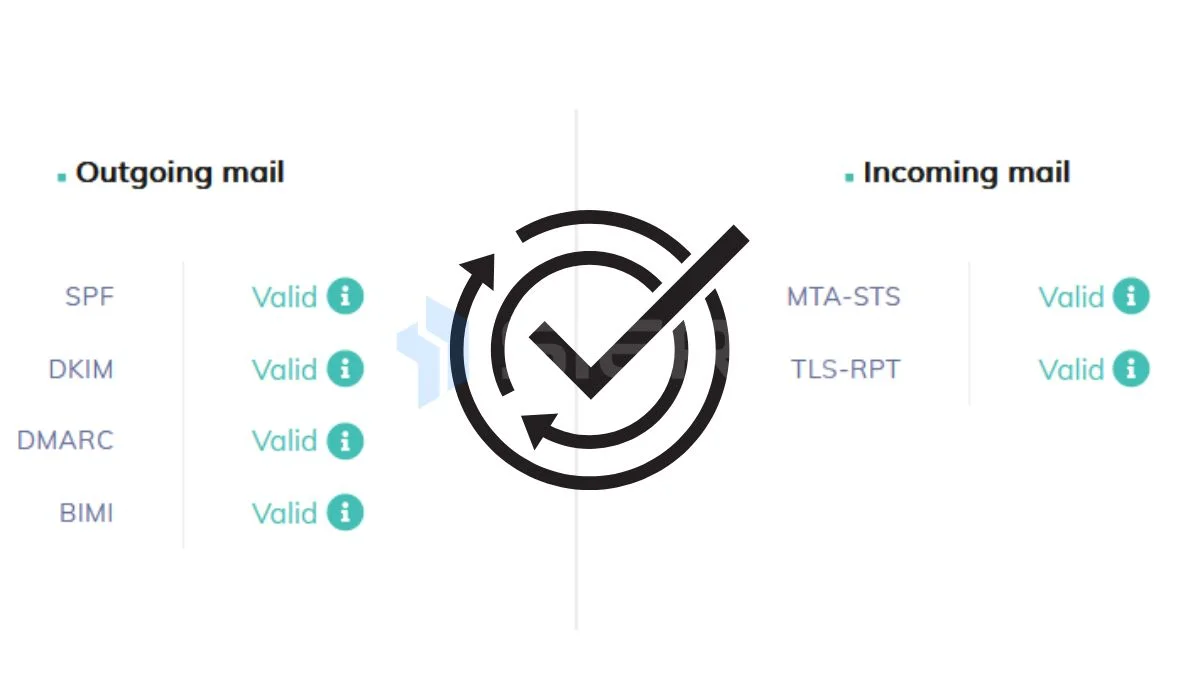

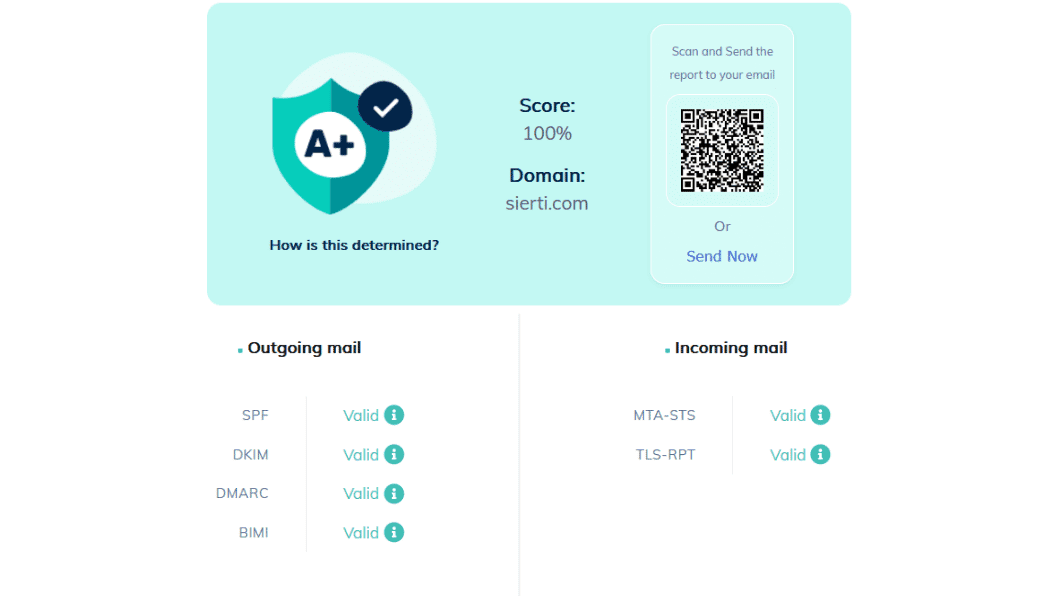

Neste artigo, exploraremos os seis pilares essenciais para a autenticação de e-mail: DMARC, SPF, DKIM, MTA-STS, TLS-RPT e BIMI. Com um enfoque especial em MTA-STS, TLS-RPT e BIMI, vamos detalhar como esses protocolos e práticas ajudam a proteger suas comunicações e manter a integridade do seu domínio de e-mail corporativo.

DMARC

DMARC (Domain-based Message Authentication, Reporting & Conformance) é um protocolo crucial para autenticação de e-mail que permite aos proprietários de domínios publicarem políticas sobre como os e-mails enviados em nome de seus domínios devem ser tratados quando não passam nas verificações de autenticação. Ele complementa e funciona junto com outros dois pilares de autenticação: SPF e DKIM.

O DMARC trabalha monitorando e controlando a maneira como os e-mails que falham nas verificações de autenticação SPF e DKIM são tratados. Com DMARC, os administradores de domínios podem:

- Publicar políticas: Determinar se os e-mails que falham nas verificações de autenticação devem ser aceitos, colocados em quarentena ou rejeitados.

- Receber relatórios: Coletar informações sobre a utilização do domínio em relatórios agregados e forenses, ajudando a identificar possíveis abusos.

Benefícios do DMARC

- Proteção contra Spoofing e Phishing: DMARC ajuda a impedir que fraudadores usem seu domínio para enviar e-mails falsos.

- Transparência: Oferece visibilidade sobre quem está enviando e-mails em nome do seu domínio.

- Melhoria na Entregabilidade de E-mails: Reduz a probabilidade de e-mails legítimos serem marcados como spam.

Para implementar o DMARC, os administradores de domínios devem criar um registro DMARC no DNS. Este registro especifica a política de autenticação e fornece um endereço de e-mail para onde os relatórios de DMARC devem ser enviados. Um exemplo de registro DMARC é:

_dmarc.example.com. IN TXT "v=DMARC1; p=quarantine; rua=mailto:[email protected]"

SPF

SPF (Sender Policy Framework) é um protocolo de autenticação de e-mail que permite aos proprietários de domínios especificarem quais servidores de e-mail estão autorizados a enviar e-mails em nome de seus domínios. Ele ajuda a prevenir falsificação de remetente.

O SPF funciona publicando um registro TXT no DNS do domínio, listando os IPs dos servidores de e-mail autorizados. Quando um servidor de e-mail recebe uma mensagem, ele verifica se o servidor de envio está listado no registro SPF do domínio remetente.

Benefícios do SPF

- Prevenção de Spoofing: Impede que remetentes não autorizados enviem e-mails que parecem vir do seu domínio.

- Facilidade de Implementação: Relativamente simples de configurar e manter.

Para implementar o SPF, crie um registro TXT no DNS do seu domínio. Um exemplo de registro SPF é:

example.com. IN TXT "v=spf1 ip4:192.168.0.1 -all"

DKIM

DKIM é um método de autenticação de e-mail que usa criptografia para garantir que uma mensagem foi enviada e autorizada pelo proprietário do domínio. Ele adiciona uma assinatura digital ao cabeçalho de cada e-mail, que pode ser verificada pelos servidores de e-mail receptores.

Quando um e-mail é enviado, o servidor de envio adiciona uma assinatura digital ao cabeçalho da mensagem. Os servidores receptores usam a chave pública publicada no DNS do domínio para verificar a assinatura. Se a assinatura for válida, o e-mail é considerado autêntico.

Benefícios do DKIM

- Verificação de Integridade: Garante que o conteúdo da mensagem não foi alterado durante o trânsito.

- Aumento da Confiança: Melhora a reputação do domínio, ajudando na entregabilidade dos e-mails.

Para implementar o DKIM, configure seu servidor de e-mail para assinar as mensagens e publique a chave pública no DNS do domínio. Um exemplo de registro DKIM é:

default._domainkey.example.com. IN TXT "v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDlGriL2..."

MTA-STS

MTA-STS (Mail Transfer Agent Strict Transport Security), definido pela RFC 8461, é um protocolo de segurança que garante que os e-mails enviados para o seu domínio sejam protegidos por criptografia TLS (Transport Layer Security). Ele permite que os administradores de domínios publiquem políticas que instruem os servidores de envio a usar TLS ao enviar e-mails para o seu domínio, ajudando a evitar ataques de interceptação e garantir a integridade das mensagens durante o trânsito.

MTA-STS, essencial na estratégia de autenticação de e-mail, opera através de dois componentes principais: um registro DNS e um arquivo de política hospedado em uma URL específica. Quando um servidor de e-mail deseja enviar uma mensagem para um domínio com MTA-STS habilitado, ele realiza os seguintes passos:

- Consulta ao DNS para Política MTA-STS: O servidor de envio realiza uma consulta DNS para verificar a existência de uma política MTA-STS no domínio destinatário.

- Recuperação do Arquivo de Política: Se um registro MTA-STS for encontrado, o servidor de envio faz uma solicitação HTTPS ao domínio para recuperar o arquivo de política MTA-STS.

- Aplicação da Política: A política MTA-STS especifica se o servidor de envio deve usar TLS e o que fazer se não for possível estabelecer uma conexão TLS segura. Se a política exigir TLS e a conexão segura não puder ser estabelecida, o servidor de envio deve rejeitar a mensagem.

Componentes da Política MTA-STS

Um arquivo de política MTA-STS típico contém os seguintes campos:

- version: Especifica a versão do protocolo (atualmente “STSv1”).

- mode: Define o modo de operação (“enforce” para aplicar estritamente a política, “testing” para monitoramento sem aplicação, e “none” para desativar).

- mx: Lista os servidores de e-mail autorizados a receber mensagens para o domínio.

- max_age: Define o período (em segundos) durante o qual a política deve ser considerada válida.

É certo que analisar estes arquivos gera demanda, mas a busca pela correta autenticação de e-mail pede esforços adicionais.

Exemplo de Registro DNS e Arquivo de Política MTA-STS

Registro DNS MTA-STS:

_mta-sts.example.com. IN TXT "v=STSv1; id=2021060101"

Arquivo de Política MTA-STS:

version: STSv1 mode: enforce mx: mail.example.com max_age: 86400

Neste exemplo, o registro DNS aponta para a versão 1 do protocolo MTA-STS com um identificador único. O arquivo de política, hospedado em https://mta-sts.example.com/.well-known/mta-sts.txt, instrui os servidores de envio a aplicar a política estritamente (“enforce”), aceitar e-mails apenas dos servidores listados como “mx”, e considerar a política válida por 86400 segundos (1 dia).

Benefícios do MTA-STS

Considerando que o foco é falar da autenticação de e-mail utilizado pela sua empresa, destacamos:

- Proteção contra Interceptação: Garante que as mensagens sejam transmitidas de forma segura, evitando ataques de man-in-the-middle onde os e-mails podem ser interceptados e alterados.

- Integridade das Mensagens: Mantém a integridade das mensagens durante o trânsito, assegurando que não sejam modificadas por terceiros.

- Conformidade e Confiança: Aumenta a confiança na comunicação por e-mail e ajuda a cumprir requisitos regulatórios de segurança e conformidade, como GDPR e HIPAA.

Desafios e Considerações

- Compatibilidade Limitada: Nem todos os servidores de e-mail suportam MTA-STS. A adoção do protocolo está crescendo, mas pode não ser universalmente suportada.

- Manutenção Contínua: Requer monitoramento contínuo e atualizações regulares para garantir que a política e os registros DNS estejam sempre atualizados. Mudanças nos servidores de e-mail autorizados devem ser refletidas na política MTA-STS imediatamente.

- Impacto na Entregabilidade: Pode haver impacto na entregabilidade de e-mails se a política não for configurada corretamente ou se os servidores de envio não puderem estabelecer conexões TLS seguras. Configurações erradas podem resultar em e-mails legítimos sendo rejeitados.

Implementação Prática

Para implementar MTA-STS, siga estes passos:

- Crie o Registro DNS: Adicione um registro TXT no DNS do seu domínio para indicar a existência de uma política MTA-STS.

- Hospede o Arquivo de Política: Crie o arquivo de política e hospede-o em

https://mta-sts.seu-dominio.com/.well-known/mta-sts.txt. - Configure seus Servidores de E-mail: Certifique-se de que todos os seus servidores de e-mail suportam e aplicam TLS corretamente.

- Monitore e Ajuste: Use ferramentas de monitoramento para verificar a conformidade dos servidores de e-mail com a política MTA-STS e ajuste conforme necessário.

TLS-RPT

TLS-RPT (Transport Layer Security Reporting), definido pela RFC 8460, é um protocolo que permite aos administradores de domínios receberem relatórios sobre problemas de entrega de e-mails relacionados à criptografia TLS. Ele oferece uma forma padronizada de monitorar e identificar falhas na aplicação de TLS, ajudando a garantir que os e-mails sejam transmitidos de maneira segura.

TLS-RPT, parte da estratégia de autenticação de e-mail, funciona através da publicação de um registro DNS que especifica um endereço de e-mail para onde os relatórios de problemas devem ser enviados. Quando um servidor de envio encontra problemas ao tentar estabelecer uma conexão TLS segura com o domínio destinatário, ele gera um relatório detalhado e o envia para o endereço especificado.

Componentes dos Relatórios TLS-RPT

Os relatórios TLS-RPT fornecem informações valiosas sobre os problemas de entrega, incluindo:

- Versão do Protocolo: A versão do protocolo TLS usada.

- Domínio de Origem: O domínio que tentou enviar o e-mail.

- Endereço IP do Servidor de Envio: O endereço IP do servidor de e-mail que tentou a conexão.

- Erro Encontrado: Detalhes sobre o tipo de erro encontrado ao tentar estabelecer a conexão TLS.

- Hora do Evento: O timestamp do evento.

Exemplo de Registro DNS TLS-RPT

Para configurar o TLS-RPT, é necessário adicionar um registro DNS TXT especificando o endereço de e-mail para o qual os relatórios devem ser enviados. Um exemplo de registro DNS TLS-RPT é:

_tlsrpt.example.com. IN TXT "v=TLSRPTv1; rua=mailto:[email protected]"

Neste exemplo, os relatórios de problemas TLS serão enviados para [email protected].

Benefícios do TLS-RPT

- Monitoramento Contínuo: Proporciona visibilidade contínua sobre a integridade da criptografia TLS usada na entrega de e-mails.

- Identificação Rápida de Problemas: Permite identificar e corrigir rapidamente problemas de configuração ou ataques que comprometem a segurança do e-mail.

- Melhoria da Segurança: Ajuda as organizações a melhorar suas práticas de segurança corrigindo vulnerabilidades e fortalecendo a resiliência da comunicação por e-mail.

Implementação do TLS-RPT

Para implementar o TLS-RPT em seu domínio, em busca da autenticação de e-mail, siga estas etapas:

- Publicar o Registro DNS TLS-RPT

Adicione um registro DNS TXT especificando o endereço de e-mail para o qual os relatórios devem ser enviados. Um exemplo de registro é:

_tlsrpt.example.com. IN TXT "v=TLSRPTv1; rua=mailto:[email protected]"

- Configurar o Servidor de E-mail para Enviar Relatórios

Certifique-se de que seus servidores de e-mail estejam configurados para gerar e enviar relatórios TLS-RPT conforme necessário. - Monitorar e Analisar os Relatórios

Regularmente monitore e analise os relatórios recebidos para identificar e corrigir problemas de configuração ou falhas na aplicação de TLS.

Desafios e Considerações ao Implementar TLS-RPT

- Volume de Relatórios: Dependendo do tamanho do seu domínio e da quantidade de e-mails enviados, você pode receber um grande volume de relatórios, exigindo uma estratégia eficiente para monitoramento e análise.

- Configuração Correta: É crucial configurar corretamente o endereço de e-mail e garantir que seus servidores de e-mail sejam compatíveis com a geração e envio de relatórios TLS-RPT.

- Segurança dos Relatórios: Os relatórios TLS-RPT contêm informações sensíveis que podem ser valiosas para entender possíveis falhas de segurança. Assegure-se de que esses relatórios sejam armazenados e analisados de forma segura.

Análise de Relatórios TLS-RPT

Suponha que você receba um relatório indicando que um servidor de envio não conseguiu estabelecer uma conexão TLS devido a um erro de certificado expirado. Com base nesse relatório, você pode:

- Verificar o Certificado: Confirmar se o certificado TLS do servidor de destino realmente expirou.

- Atualizar o Certificado: Renovar ou substituir o certificado expirado.

- Testar a Conexão: Realizar testes para garantir que a nova configuração permite conexões TLS seguras.

BIMI

BIMI (Brand Indicators for Message Identification) é uma iniciativa que permite que as organizações associem seus logotipos de marca aos e-mails que enviam. A ideia é que, ao ver o logotipo da marca ao lado de uma mensagem na caixa de entrada, os destinatários possam identificar facilmente que o e-mail é legítimo e confiável. BIMI visa aumentar a confiança do usuário e melhorar a experiência do destinatário ao visualizar e-mails.

BIMI trabalha em conjunto com os protocolos de autenticação DMARC, SPF e DKIM. Para que o logotipo da marca apareça ao lado dos e-mails, a organização deve:

- Implementar DMARC com Política Quarentena ou Rejeição: A política DMARC deve ser configurada para “quarentena” ou “rejeição” para garantir que apenas e-mails autenticados sejam entregues.

- Publicar um Registro BIMI no DNS: O registro DNS BIMI aponta para o logotipo da marca em um formato vetorial SVG.

- Certificado de Marca Verificada (opcional): Em algumas implementações, um certificado de marca verificada (VMC) pode ser necessário para garantir a autenticidade do logotipo.

Benefícios do BIMI

- Aumento da Confiança do Cliente: Ao ver o logotipo da marca ao lado dos e-mails, os destinatários podem identificar rapidamente e-mails legítimos, aumentando a confiança na comunicação.

- Melhoria na Entregabilidade: E-mails autenticados com BIMI têm maior probabilidade de serem entregues nas caixas de entrada dos destinatários, reduzindo o risco de serem marcados como spam.

- Reforço da Marca: BIMI ajuda a reforçar a presença da marca e o reconhecimento visual, tornando os e-mails mais profissionais e atraentes.

Implementação do BIMI

Implementar o BIMI envolve várias etapas, incluindo a configuração de DMARC, SPF e DKIM, além da publicação do registro BIMI no DNS do domínio. Aqui estão os passos detalhados:

- Configurar DMARC com Política Quarentena ou Rejeição

Certifique-se de que seu domínio esteja configurado com uma política DMARC em conformidade. Um exemplo de registro DMARC é:

_dmarc.example.com. IN TXT "v=DMARC1; p=quarantine; rua=mailto:[email protected]"

- Criar e Publicar o Registro BIMI

Adicione um registro DNS TXT para BIMI que aponta para o logotipo da sua marca. Um exemplo de registro BIMI é:default._bimi.example.com. IN TXT "v=BIMI1; l=https://example.com/logo.svg; a=self" - Hospedar o Logotipo da Marca

O logotipo da marca deve estar disponível em um formato vetorial SVG e ser acessível através da URL especificada no registro BIMI. Assegure-se de que o logotipo esteja otimizado e atenda aos requisitos de BIMI. - Obter Certificado de Marca Verificada (opcional)

Em algumas implementações, um Certificado de Marca Verificada (VMC) pode ser necessário. Este certificado garante que o logotipo é autenticado e foi verificado por uma autoridade de certificação.

Desafios e Considerações ao Implementar BIMI

- Requisitos Estritos: Para utilizar o BIMI, é necessário ter uma política DMARC em conformidade, o que pode exigir ajustes na configuração de segurança de e-mail existente.

- Suporte Limitado: Nem todos os provedores de e-mail ainda suportam BIMI, então o impacto pode variar dependendo dos destinatários dos e-mails.

- Verificação de Marca: Algumas implementações de BIMI podem exigir verificação adicional da marca, como certificados VMC (Verified Mark Certificates), que podem envolver custos adicionais.

Benefícios Visuais e de Segurança do BIMI

Além dos benefícios de segurança, BIMI oferece vantagens visuais significativas. Ao exibir o logotipo da marca diretamente na caixa de entrada do destinatário, os e-mails se destacam visualmente e promovem um reconhecimento de marca mais forte. Essa visibilidade aprimorada não só ajuda a construir confiança com os destinatários, mas também pode aumentar a taxa de abertura dos e-mails.

Exemplo Prático de Implementação de BIMI

Considere uma empresa fictícia, “Exemplo Corp”, que deseja implementar BIMI. Aqui está o processo passo a passo que “Exemplo Corp” seguiria:

- Verificar a Configuração DMARC: “Exemplo Corp” assegura que sua política DMARC está configurada para “quarentena” ou “rejeição”.

- Criar o Logotipo da Marca em Formato SVG: A equipe de design de “Exemplo Corp” cria um logotipo em formato SVG otimizado e acessível.

- Publicar o Registro BIMI no DNS: O administrador de DNS adiciona o registro BIMI.

- Obter e Configurar o Certificado VMC (se necessário): “Exemplo Corp” adquire um Certificado de Marca Verificada e o configura para garantir a autenticidade do logotipo.

- Monitorar e Validar a Implementação: Após a configuração, “Exemplo Corp” monitora os e-mails para garantir que o logotipo está sendo exibido corretamente nas caixas de entrada dos destinatários e que os e-mails estão sendo entregues conforme esperado.

Ferramentas e Recursos para Implementação de BIMI

Para facilitar a implementação de BIMI, várias ferramentas e recursos estão disponíveis:

- Validador de Registros BIMI: Ferramentas online para verificar a configuração correta do registro BIMI.

- Gerador de Registros DNS: Ferramentas que ajudam a gerar os registros DNS necessários para BIMI.

- Autoridades de Certificação para VMC: Lista de autoridades de certificação que oferecem Certificados de Marca Verificada.

Conclusão

A autenticação de e-mail é um componente crítico na proteção das comunicações digitais de qualquer organização.

Neste artigo, exploramos os seis pilares essenciais para a autenticação de e-mail: DMARC, SPF, DKIM, MTA-STS, TLS-RPT e BIMI. Cada um desses pilares desempenha um papel vital na proteção contra fraudes, garantido a integridade e a confidencialidade das mensagens e aumentando a confiança nas comunicações por e-mail.

A Base da Autenticação

- SPF: Impede que remetentes não autorizados enviem e-mails em nome do seu domínio, especificando quais servidores de e-mail estão autorizados a enviar e-mails.

- DKIM: Usa criptografia para adicionar uma assinatura digital aos e-mails, garantindo que a mensagem não foi alterada durante o trânsito.

- DMARC: Integra SPF e DKIM, permitindo aos administradores de domínios publicar políticas de autenticação e receber relatórios sobre o uso do domínio, ajudando a identificar e prevenir abusos.

Garantindo a Entrega Segura de E-mails

- MTA-STS: Assegura que os e-mails sejam transmitidos de forma segura, forçando o uso de criptografia TLS e protegendo contra ataques de interceptação.

- TLS-RPT: Fornece um mecanismo para monitorar e relatar problemas de entrega relacionados à criptografia TLS, permitindo a identificação e correção rápida de falhas.

A Identidade da Marca

- BIMI: Permite que as organizações associem seus logotipos de marca aos e-mails que enviam, aumentando a confiança dos destinatários e melhorando a visibilidade e o reconhecimento da marca.

Para garantir a segurança máxima das comunicações por e-mail, as organizações devem implementar todos os seis pilares de autenticação de e-mail. Aqui estão os passos gerais para uma implementação bem-sucedida:

- Configurar SPF e DKIM: Inicie configurando registros SPF e DKIM no DNS do seu domínio para garantir que os e-mails enviados em nome do seu domínio sejam autenticados corretamente.

- Implementar DMARC: Publique um registro DMARC para definir políticas sobre como lidar com e-mails que falham nas verificações de autenticação e para receber relatórios sobre a utilização do seu domínio.

- Configurar MTA-STS: Adicione um registro MTA-STS no DNS e hospede o arquivo de política MTA-STS para garantir que os e-mails sejam transmitidos de forma segura usando TLS.

- Habilitar TLS-RPT: Configure registros DNS TLS-RPT para receber relatórios sobre problemas de entrega relacionados à criptografia TLS e monitorar a segurança das comunicações.

- Implementar BIMI: Configure registros DNS BIMI e publique o logotipo da sua marca para aumentar a confiança dos destinatários e melhorar a visibilidade da marca nos e-mails.

- Monitorar e Ajustar: Use as ferramentas de monitoramento e relatórios disponíveis para ajustar continuamente suas políticas e configurações, garantindo que suas comunicações por e-mail permaneçam seguras e eficientes.

Benefícios de uma Estratégia Integrada

- Proteção Contra Fraudes: Reduz significativamente o risco de spoofing, phishing e outras formas de fraudes por e-mail.

- Melhoria na Entregabilidade de E-mails: Aumenta a probabilidade de que os e-mails legítimos sejam entregues nas caixas de entrada dos destinatários.

- Aumento da Confiança e Reputação: Fortalece a confiança dos clientes e parceiros ao garantir que os e-mails provenientes do seu domínio são legítimos e seguros.

- Conformidade com Regulamentos: Ajuda a cumprir exigências regulatórias e padrões de segurança, como GDPR e HIPAA.

A segurança de e-mail é uma área crítica que exige uma abordagem multifacetada. Integrar DMARC, SPF, DKIM, MTA-STS, TLS-RPT e BIMI em sua estratégia de autenticação de e-mail proporcionará uma proteção robusta contra ameaças cibernéticas e garantirá a integridade das suas comunicações. Implementando esses pilares, as organizações podem não apenas proteger seus domínios contra abusos, mas também construir uma confiança maior com seus destinatários, reforçando a reputação e a visibilidade de sua marca.